Buchempfehlung: Mensch und Informationssicherheit (Kristin Weber)

Verhalten verstehen – Awareness fördern – Human Hacking erkennen

Eine Buchrezension mit persönlichen Anmerkungen von Alexander Krenn

Das Buch „Mensch und Informationssicherheit“ ist Anfang 2024 erschienen. „Endlich ein deutschsprachiges Buch zu diesem Thema!“ habe ich mir gedacht und das Buch natürlich gleich bestellt und gelesen: Meine hohen Erwartungen an das Buch wurden erfüllt.

Ich empfehle Informationssicherheits-Managern, Geschäftsführern, Vorständen, Interessierten – allen voran jenen, die in NIS-2 oder DORA relevanten Organisationen tätig sind, dieses Buch zu lesen und jene Empfehlungen bzw. Maßnahmen, die für sie von Relevanz sind, in die Praxis umzusetzen.

In 7 Kapiteln beschreibt die Autorin, Prof. Dr. Kristin Weber – die seit über 15 Jahren als Referentin, Autorin und Beraterin im Bereich Information Security Awareness und Management tätig ist, wie informationssichere Verhaltensweisen gefördert und gemessen werden können. Sie belegt ihre Thesen dabei mit unzähligen Referenzen, die den Lesefluss aber keineswegs stören. Das Buch liest sich sehr einfach und ist überaus verständlich.

Seit sieben Jahren beschäftige ich mich intensiv mit diesem Thema und habe mich daher auf die übereinstimmenden und abweichenden Ansichten konzentriert. Dabei habe ich festgestellt, dass sich meine Sichtweisen zu 98 % mit den Ansichten der Autorin decken.

Der Mensch als Lösung – Kapitel 1

Gleich das erste Kapitel des Buches hat mich sofort angesprochen – es trägt den Titel „Der Mensch als Lösung“. Die Autorin zeigt in diesem Kapitel, dass der Mensch etwa 90 % der komplexen Cyberangriffe erkennen und abwehren kann, während technische Abwehrmaßnahmen nur 81 % erreichen. Beeindruckend wird belegt, dass dem Menschen bei der Informationsverarbeitung eine wesentliche Rolle zukommt. Die Autorin betont, dass der Mensch ein elementarer Bestandteil ist. Je mehr sich die Menschen aktiv mit dem Thema Informationssicherheit auseinandersetzen und einbringen, desto bewusster und sicherer wird ihr Verhalten.

Selbstverständlich wird auch festgehalten, dass ein strukturiertes Informationssicherheitsmanagement (ISMS) risikobasiert gesteuert werden muss. Maßnahmen sollten stets unter Abwägung von Aufwand, Kosten und potenziellem Schaden umgesetzt werden. Die Autorin spricht mir aus der Seele, wenn sie die Abgrenzung zwischen IT-Security und Informationssicherheit genauso definiert wie ich. IT-Security ist dabei nur eine Teilmenge der Informationssicherheit.

Relativ bald kommt der Begriff der Sicherheitskultur ins Spiel, und auch hier bin ich mit der Autorin einer Meinung. Awareness ist meiner Meinung nach das Bewusstsein, das Menschen für Cybersecurity haben. Meine Beobachtung ist, dass die Relevanz bereits in den Köpfen der Menschen vorhanden ist. Eine förderliche Sicherheitskultur geht jedoch einen entscheidenden Schritt weiter: Eine Sicherheitskultur mit hohem Reifegrad schafft es, das Bewusstsein auch in die Prozesse und täglichen Entscheidungen zu übertragen. Anders formuliert: Die höchste Awareness zum Thema Informationssicherheit hat keinen Wert, wenn sie sich nicht in den täglichen Entscheidungen widerspiegelt.

Der Mensch als Bedrohung – Kapitel 2

Gleich im zweiten Absatz dieses Kapitels wird aus meiner Sicht der wichtigste Begriff einer Sicherheitskultur mit hohem Reifegrad genannt: VERSTÄNDNIS! Es ist entscheidend, dass die Mitarbeiter die getroffenen Maßnahmen verstehen. Wenn dies gelingt, kann eine Organisation den höchsten Grad der Widerstandsfähigkeit erreichen. Denn nur dann werden die Mitarbeiter in jeder Entscheidung auch die Informationssicherheit berücksichtigen.

Beim Lesen dieses Kapitels ist mir immer wieder eine Formel eingefallen, die ich seit vielen Jahren predige: Die Qualität einer Entscheidung ist das Ergebnis der Multiplikation „Akzeptanz x Entscheidung“. Akzeptiert wird nur, was verstanden und wofür Verständnis aufgebracht wird. Doch leider ist es nicht immer so einfach. In der Praxis gibt es häufig Konflikte zwischen Sicherheit und Produktivität, die oft zu Non-Compliance führen. Genau dies beschreibt die Autorin im dritten Absatz dieses Kapitels und belegt es mit Referenzen.

Mitarbeiter sind grundsätzlich bereit, sich an Sicherheitsvorgaben zu halten und Nachteile in Kauf zu nehmen. Aber nur so lange, bis ihr „Compliance-Budget“ erschöpft ist. Es würde zu weit führen, hier auf die Details einzugehen – jedenfalls fand ich diesen Teil des Buches äußerst interessant. Eine klare Leseempfehlung meinerseits!

Mitarbeiter müssen die Sicherheit auch gegen die Funktionalität abwägen, neben der Produktivität. Als Beispiel: Signal ist zwar der sicherere Messenger als WhatsApp, aber was nützt das, wenn nur ein Bruchteil der Kontakte ihn verwendet? Die sicherste Lösung ist also nicht immer die beste. Am Ende des Kapitels stellt die Autorin sowohl proaktive als auch reaktive Maßnahmen zur Reduktion der Eintrittswahrscheinlichkeit und der Auswirkungen menschlichen Fehlverhaltens vor. Besonders interessant fand ich die Maßnahmen gegen den sogenannten „Malicious Insider“.

Der Mensch als Opfer – Kapitel 3

Dieses Kapitel beschreibt die Schwachstellen des Menschen, die uns zu Opfern von Social Engineering Angriffen machen. Neu war dabei für mich der Aspekt, dass es auch positives Social Engineering gibt – z.B. wenn ein Arzt einen Patienten davon überzeugen kann, regelmäßig seine Medikamente einzunehmen, oder wenn wir Eltern es schaffen ihre Kinder motivieren, die täglichen Hausaufgaben zu machen.

(Wenn es jemanden da draußen gibt der den Teil mit den Kindern tatsächlich schafft => bitte melde dich! 🙂

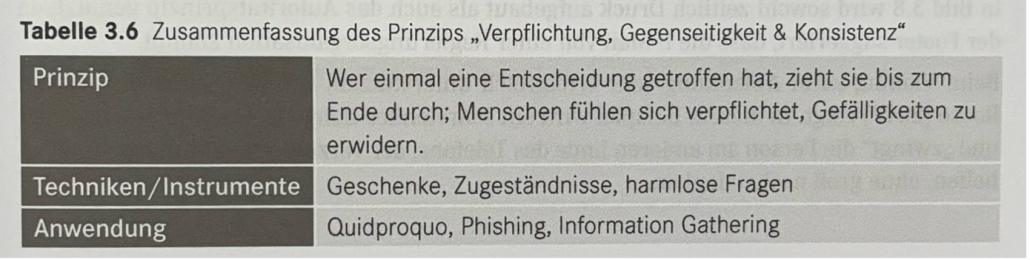

Natürlich werden die klassischen Eigenschaften, Hilfsbereitschaft und Neugierde angeführt – es werden Methoden der Informationsbeschaffung von Cyberkriminellen beschrieben (z.B. OSINT) – und trotzdem fand ich auch dieses Kapitel sehr spannend, lehrreich und inspirierend. Die strukturierte Aufschlüsselung einzelner Verhaltensweisen, Glaubenssätze und Prinzipien fand ich großartig.

Derartige Tabellen können in Organisationen sicherlich dazu dienen, ein Kompetenzmodell und die gewünschten Verhaltensweisen festzulegen. Zusammenfassend bietet dieses Kapitel eine ausgezeichnete Basis, um zu definieren, welche Verhaltensanforderungen an Mitarbeitende vorhanden sind.

Information Security Awareness – Kapitel 4

Langsam aber doch nähern wir uns dem Kern des Buches. Das Warm-Up war schon vielversprechend – nun aber geht es um ein konkretes Konzept. Die Autorin nennt 4 Schlüsselfaktoren, die zu berücksichtigen sind.

Wissen

Mitarbeitende kennen die Bedrohungen und sind sich ihrer Verantwortung bei der Abwehr derartiger Gefahren bewusst.

Verhaltensabsicht

Mitarbeitende sind dem Thema positiv gesonnen, ihre Einstellung, ihre Emotion, ihre Meinung begünstigt ein sicheres Verhalten.

Salienz

Die Informationssicherheit ist im Alltag wahrnehmbar (bzw. für die menschliche Aufmerksamkeit leichter wahrnehmbarer als andere Themen)

Gewohnheit

Wie viel „Energie“ muss aufgebracht werden, um informationssicheres Verhalten in den Alltag zu integrieren. Je weniger, umso selbstverständlicher ist ein sicheres Verhalten.

„Ist denn Awareness trainierbar?“, fragt sich die Autorin auf Seite 73 des Buches. Nein, ist sie nicht – antwortet sie darauf. Auch ich teile diese Meinung. In Firmen mit hohen Anforderungen an die Cyberresilienz ist schon lange klar, dass Maßnahmen zu Kampagnen gebündelt werden müssen. Dass diese Kampagnen, ähnlich einer Marketing-Kampagne aufzusetzen sind. Dass dabei langfristig gedacht werden muss. All dies beschreibt die Autorin in diesem Kapitel. Schaubilder, Flussdiagramme, Prosa-Texte und Tabellen erleichtern das Verständnis des vorgestellten Konzeptes.

Empfohlen wird, Zielgruppen zu definieren, in der Muttersprache der Adressierten zu kommunizieren, wertige haptische Materialien einzusetzen und so weiter und so fort. Die Autorin geht immer wieder sehr praxisorientiert vor und zeigt neben den „idealen“ Maßnahmen auch deren Grenzen auf. Zielgruppenorientierung, muttersprachliche Aufbereitung und derartige Empfehlungen sind eben auch sehr aufwändig. Wie immer gilt es, die richtige Balance zu finden.

Ich fand das Vorgehensmodell sehr praxistauglich und konnte sicherlich vieles mitnehmen, wovon unsere Kunden künftig profitieren werden.

Information Security Awareness fördern – Kapitel 5

In diesem Kapitel werden die didaktischen Szenarien vorgestellt, die eine erfolgreiche Umsetzung des im vorigen Kapitel vorgestellten Konzeptes ermöglichen. Das Kapitel gibt Antworten auf folgende Frage:

- Wie schaffe ich es, das Wissen zu erhöhen und die Fähigkeiten zu fördern?

- Wie fördere ich Verhaltensabsichten und beeinflusse deren Umsetzung positiv?

- Wie erhöhe ich die Salienz (Auffälligkeit; priorisierte Aufmerksamkeit des Objektes) von Informationssicherheit in entscheidenden Momenten?

- Wie kann ich die gewünschten Gewohnheiten fördern?

Wer mich kennt weiß, dass ich ein großer Freund strukturierter Arbeit bin. Das Kapitel ermöglicht eine solche Vorgehensweise. Es kann den Verantwortlichen von Awareness-Kampagnen sehr viel Zeit und Geld ersparen.

Messen von Information Security Awareness – Kapitel 6

Die Messung menschlicher Verhaltensweisen ist unbestritten eine sehr große Herausforderung. Ich bin kein Freund von der Idee – kann gleichzeitig aber auch Entscheidungsträger verstehen, wenn Sie sich Ergebnisse von Investitionen erwarten. Die Autorin schwächt die Erwartungshaltung ihrer Leser gleich am Beginn des Kapitels ab, indem sie sagt, dass es kaum konkrete Hilfestellungen zu diesem Thema gibt.

Was mir auch gefällt, ist ihr kritischer Zugang zu Phishing-Simulationen als Messmethode.

„Es sollte also kritisch hinterfragt werden, ob das Durchführen einer Phishing-Simulation in Unternehmen eine sinnvolle Messmethode ist.“

Volle Zustimmung meinerseits! Derartige Lösungen liefern viele gute Kennzahlen – ob die damit verbundenen Kosten den gewünschten Nutzen haben – ich bezweifle dies immer mehr. Ein weiterer Satz aus diesem Kapitel, auch wenn ihn viele nicht gerne hören:

„Richtige Awareness-Kennzahlen gibt es nicht.“

Und trotzdem schafft es die Autorin mit Empfehlungen zu Fragebögen wie dem „Human Aspects of Information Security Questionaire“ – wertvolle Anregungen zu geben. Umfragen und Fragebögen sind ein probates Mittel, um den Erfolg von Maßnahmen zur Forderung einer reifen Sicherheitskultur sichtbar zu machen.

Zukunft Mensch – Kapitel 7

„Der Mensch ist die erste und letzte Bastion in der Abwehr von Hackern.“

Ja wir haben in der Vergangenheit Fehler gemacht, und wir werden auch in der Gegenwart und Zukunft welche machen – so what? Die Autorin ist der Meinung, dass die „Sicherheitskultur in den Organisationen stark an Bedeutung gewinnen wird“. Dass nicht das Individuum, sondern die Awareness der gesamten Organisation im Fokus zu stehen hat.

Fazit

Das Buch „Mensch und Informationssicherheit“ von Prof. Dr. Kristin Weber liefert eine umfassende und fundierte Auseinandersetzung mit der Rolle des Menschen in der Informationssicherheit. Die Autorin kombiniert wissenschaftliche Erkenntnisse mit praktischen Empfehlungen, um einen ganzheitlichen Ansatz zur Förderung und Messung von informationssicheren Verhaltensweisen zu bieten.

Besonders hervorzuheben ist die klare Struktur des Buches, die durch die sieben Kapitel eine schrittweise Vertiefung in die Thematik ermöglicht. Jedes Kapitel beleuchtet unterschiedliche Aspekte der Informationssicherheit und verdeutlicht dabei stets die zentrale Rolle des Menschen. Von der Bedeutung einer Sicherheitskultur über die Förderung von Awareness bis hin zu praktischen Maßnahmen zur Reduktion menschlichen Fehlverhaltens – das Buch bietet einen umfassenden Überblick und wertvolle Handlungsempfehlungen.

Für Informationssicherheits-Manager, Führungskräfte und alle, die in der Cybersecurity tätig sind, ist dieses Buch eine wertvolle Ressource. Es zeigt auf, dass der Erfolg von Informationssicherheitsmaßnahmen maßgeblich davon abhängt, wie gut die Mitarbeiter einbezogen und sensibilisiert werden. Die dargestellten Konzepte und Strategien sind praxisnah und können direkt in den Unternehmensalltag integriert werden.

Abschließend lässt sich sagen, dass „Mensch und Informationssicherheit“ nicht nur theoretische Einsichten bietet, sondern auch konkrete Handlungsanweisungen für die Praxis liefert. Es ist ein Muss für alle, die die Informationssicherheit in ihrer Organisation auf ein neues Niveau heben wollen. Die Autorin betont zu Recht, dass der Mensch die erste und letzte Bastion in der Abwehr von Cyberangriffen ist – und bietet gleichzeitig die notwendigen Werkzeuge, um diese Bastion zu stärken.

Ein großartiges, inspirierendes, motivierendes Buch – Danke, an die Autorin für das Schreiben dieses Buches!

nextbeststep

nextbeststep