The art of invisibility

“Ich hasse dieses Buch!“ -> das war die Reaktion eines hochrangigen europäischen Kriminalbeamten, als ich ihn um seine Meinung zu diesem Buch gefragt habe.

Das Buch zeigt auf sehr eindrucksvolle Art und Weise, wie gläsern der durchschnittliche Internetbenutzer geworden ist.

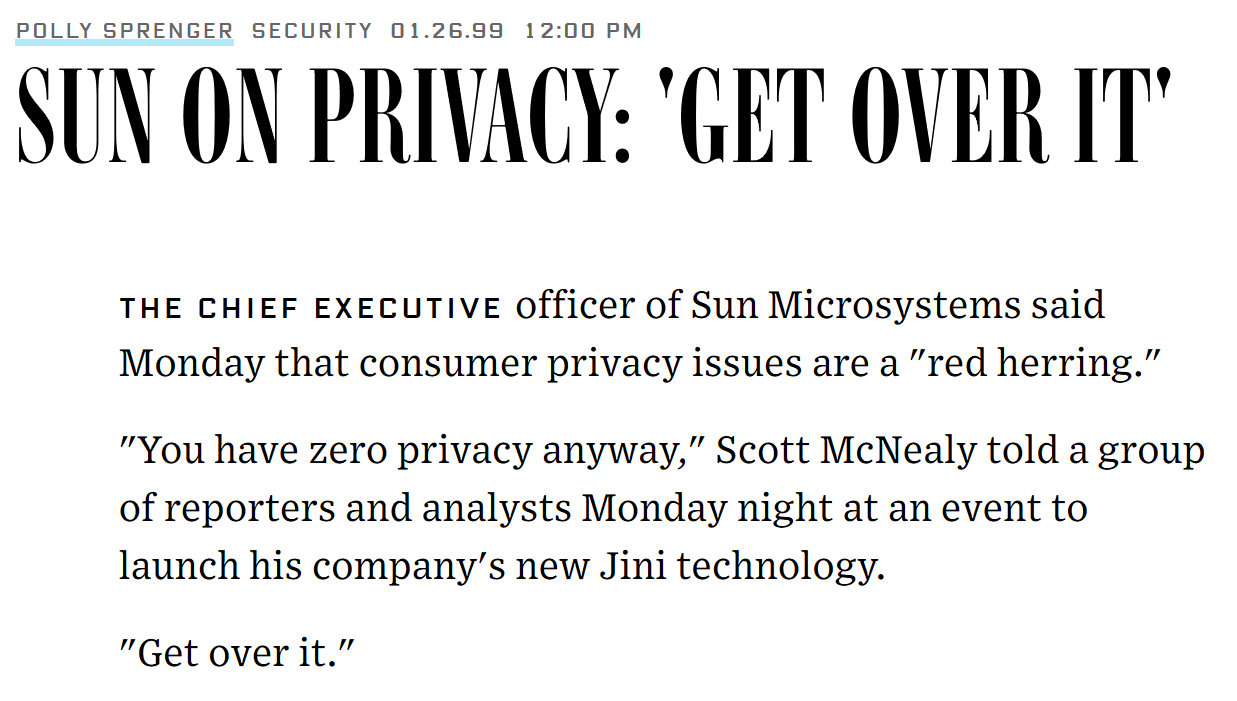

1999(!!) wurde die Privatsphäre bereits totgesagt.

Kevin Mitnick und Robert Vamosi beschreiben in diesem Buch, wie wir uns im Internet unsichtbar machen. Das Buch lässt sich von allen Berufsgruppen anwenden. Also den „Guten“ und den „Bösen“.

Rasch stelle ich fest, dass „Unsichtbarkeit im Internet“ einen sehr hohen Preis hat.

Folgende Schritte sind notwendig, um im Internet unsichtbar zu werden.

1. SETUP DER INFRASTRUKTUR: HARDWARE, SOFTWARE

- Lege dir eine zweite Identität zu, die rein gar nichts mit deinem wahren ICH zu tun hat.

- Lege dir 100% einen separaten Laptop für deine zweite Identität zu.

- Der neue Laptop sollte in BAR bezahlt werden. Der Kauf sollte in einem Laden ohne Videoüberwachung (wo gibt es solche noch?) stattfinden. Die Autoren empfehlen, jemanden Fremden zu bitten, den Laptop zu kaufen und diese Person dafür zu bezahlen.

- Software: Jetzt sollte Tails (https://tails.boum.org/index.de.html) und Tor (https://www.torproject.org/) installiert werden.

- Niemals darf auf diesem Equipment irgendetwas mit deiner echten Identität getan werden. Keine E-Mails checken, keine sozialen Medien ansehen, nicht einmal das lokale Wetter!

- Der Tails-Laptop sollte zu Hause nur dann verwendet werden, wenn das WIFI deaktiviert ist. Hier sind die Autoren ein wenig ungenau. Ich würde einen solchen Laptop niemals per WIFI mit dem Netz verbinden, weil das eigene WIFI nur eines von vielen ist und auch die benachbarten Router die MAC-Adresse potenziell protokollieren können.

- Jetzt wird ein eigener Router beschafft. Diese soll dazu dienen, die MAC-Adressen vor dem Provider zu verheimlichen. Die Beschaffung sollte wie beim Laptop erfolgen.

- Nun benötigen wir Geld. In Europa kann dies laut Buch über viabuy.com erfolgen. Als Adresse muss ein Postfach angegeben werden, auf welches ohne Videoüberwachung zugegriffen werden kann.

- Sollte der Tails-Laptop mit einem öffentlichen WLAN verbunden werden, so ist die MAC-Adresse stets vorher zu ändern! Und Achtung auf die Videoüberwachung – also eigentlich keine gute Idee.

- Als nächstes ist optional ein eigener Hotspot anzuschaffen (wie immer durch unbekannte dritte Person).

- Dieser Hotspot sollte aber niemals in der Nähe des Wohnortes verwendet werden. NIEMALS!

- Ab diesem Punkt ist der TOR-Browser zu verwerden!

- Es sind unterschiedliche anonyme E-Mail-Adressen einzurichten. Empfohlen werden „protonmail.com“ und „tutanota.com“ oder das kostenpflichtige „fastmail.com“. Es kommen nur solche Provider in Frage, welche keine SMS-Notifikation erfordern – denn SMS lassen sich nachvollziehen, auch wenn sie an eine Prepaid-SIM-Karte gesendet werden.

2. GELD WASCHEN UND VPN KAUFEN

Bitcoin ist nicht anonym! Daher muss das Geld erst „gewaschen“ werden, bevor es in Bitcoins umgewandelt wird.

Hier die notwendigen Schritte:

- Mittels Tor (what else?) einen Account auf paxful.com oder einer anderen Bitcoin-Wallet-Seite anlegen. Es kommen nur solche Seiten in Frage, die unsere Kreditkarte aus Schritt 8 akzeptieren. Oftmals machen Seiten dies nur gegen hohe Gebühren (bis zu 50%!). Anonymität hat ihren PREIS! Die Autoren sagen, dass sie für $1 in Bitcoin $1.7 bezahlen mussten!

- Der Prozess, die Bitcoins zu waschen ist ein wenig komplex und ich habe ihn um ehrlich zu sein nicht verstanden -> ich empfehle daher jedem, der bis hierher gelesen hat, dies selbst zu recherchieren.

- Mit den gewaschenen Bitcoins kaufen wir uns ein VPN. Wir vertrauen natürlich keinem VPN Provider! Wir sollen uns jenen suchen, der die passendsten AGBs hat.

Dies war der einfache Teil, das Setup ist an dieser Stelle abgeschlossen.

Wir haben einen anonymen Laptop, der mit Tails und Tor ausgestattet ist und können ein VPN verwenden, welches wir mit gewaschenen Bitcoins bezahlt haben.

ANWENDUNG

Der ganze Aufwand kann mit einem einzigen Fehler zunichte gemacht werden. Den anonymen Hotspot einmal zu Hause verwenden oder ähnliches.

Selbst mit diesem Aufwand können wir uns noch immer nicht in Sicherheit wiegen. Es gibt Software, welche unser Tippverhalten analysieren und mit hoher Treffergenauigkeit Personen zuweisen werden. Mittlerweile gibt es aber zumindest für Chrome eine Abhilfe zu dieser Misere: Das Plugin „Keyboard Privacy“.

FAZIT

100% Unsichtbarkeit ist beinahe unmöglich!

Das Buch ist genial!

Nicht, weil ich vor habe es anzuwenden, sondern weil es zeigt, wie aufwendig und teuer es geworden ist, sich anonym im Netz zu bewegen.

Natürlich ist die Aussage des Kriminalbeamten nachvollziehbar, denn das Buch ist eine Pflichtlektüre für Cyberkriminelle. Trotzdem sollte das Buch von allen Menschen gelesen werden, die sich mit dem Thema DSGVO, Anonymität usw. beschäftigen.

Dieses Buch hat mir neue Sicht aufgezeigt, auch wenn ich auf diesem Gebiet durchaus fundiertes Vorwissen hatte.